La Direttiva NIS2, discendente diretta della NIS1, si erige come pilastro imprescindibile nella regolamentazione della cybersecurity nell’Unione Europea, in un contesto in cui la complessità delle operazioni informatiche è in costante aumento grazie ai progressi tecnologici e all’orientamento sempre più dato centrico delle attività. Tale evoluzione ha comportato una maggiore interconnessione dei sistemi digitali, superando di gran lunga i limiti imposti inizialmente dalla NIS1.

NIS2, concepita come una risposta normativa alla mutata realtà della sicurezza informatica, si propone di fronteggiare l’espansione dell’infrastruttura digitale in tutti i settori critici. L’UE ha promulgato questa direttiva per far fronte alle sfide contemporanee e proteggere il paesaggio digitale, preservando così gli interessi economici e sociali.

La direttiva comprende procedure che contemplano la gestione del rischio, degli incidenti e della sicurezza della catena di approvvigionamento, mirando a rafforzare la resilienza contro le minacce alla cybersecurity al fine di garantire il corretto funzionamento del mercato interno e l’autonomia digitale dell’UE.

Per evitare potenziali sanzioni e rimanere all’avanguardia, le aziende devono familiarizzare con la Direttiva NIS2, condurre un’analisi approfondita delle lacune e impegnarsi costantemente nello sviluppo di una solida infrastruttura di cybersecurity in linea con i rigorosi criteri stabiliti dalla normativa. La preparazione tempestiva e diligente è fondamentale per ridurre i rischi, proteggere i dati e fronteggiare le minacce informatiche con efficacia.

A chi si applica la direttiva NIS2

La Commissione NIS2 ha ampliato i settori coinvolti dalla normativa poiché desidera che tutte le organizzazioni che occupano una posizione critica nella società siano comprese nella direttiva al fine di rafforzare la resilienza informatica dell’Europa. Ciò significa che NIS2 coprirà anche settori come la produzione alimentare, la gestione dei rifiuti e l’intera catena di approvvigionamento.

Energia.

Elettricità, teleriscaldamento e raffreddamento, petrolio, gas e idrogeno.

Settore bancario.

Istituti finanziari, fornitori di servizi di pagamento e borse valori.

Salute.

Compresa la fabbricazione di prodotti farmaceutici, di seguito vaccini.

Approvvigionamento e distribuzione di acqua potabile.

Società di trattamento e fornitura dell’acqua.

Infrastruttura digitale.

Punti di scambio Internet, fornitori di servizi DNS, ecc.

Pubblica amministrazione.

Enti e agenzie governative che forniscono servizi essenziali.

Spazio.

Software e servizi.

Servizi postali.

Servizi di posta universale, come Poste Italiane, servizi postali privati.

Prodotti chimici.

Produzione e distribuzione.

Prodotti alimentari.

Produzione e distribuzione.

Produzione.

Dispositivi medici, computer ed elettronica, macchinari e attrezzature, autoveicoli.

Digital Providers.

Fornitori digitali di online marketplace, motori di ricerca, social platforms.

Ricerca.

Università, enti di ricerca pubblici, aziende private che conducono attività di ricerca e sviluppo, Istituti di ricovero e cura a carattere scientifico (IRCCS).

Waste management.

Servizi di raccolta, smaltimento e riciclaggio dei rifiuti.

Le misure minime richieste alle aziende

Le esigenze della direttiva non sono uniformi per tutte le aziende e organizzazioni. Vanno modulate in base alle dimensioni, al ruolo sociale e all’esposizione al rischio dell’organizzazione, garantendo così una proporzione adeguata: le piccole imprese non devono essere penalizzate e i requisiti per le grandi aziende devono rispecchiarne il ruolo sociale. Tuttavia, vi sono delle misure minime che NIS2 richiede a tutte le aziende pertinenti di adottare.

- Valutazioni dei rischi e politiche di sicurezza dei sistemi informativi.

- Un piano per la gestione degli incidenti di sicurezza.

- Un piano per la gestione delle operazioni aziendali durante e dopo un incidente di sicurezza. Questo significa che i backup devono essere aggiornati. Deve inoltre esistere un piano per garantire l’accesso ai sistemi IT e alle loro funzioni operative durante e dopo un incidente di sicurezza.

- Sicurezza attorno alla supply chain e rapporto tra azienda e fornitore diretto. Le aziende devono scegliere misure di sicurezza adatte alle vulnerabilità di ciascun fornitore diretto e devono valutare il livello di sicurezza complessivo di tutti i fornitori.

- Politiche e procedure per valutare l’efficacia delle misure di sicurezza.

- Sicurezza relativa allo sviluppo e al funzionamento dei sistemi. Ciò significa disporre di politiche per la gestione e la segnalazione delle vulnerabilità.

- Formazione sulla sicurezza informatica.

- Politiche e procedure per l’uso della crittografia e, se pertinente, della cifratura.

- Procedure di sicurezza che consentono di avere una panoramica di tutte le risorse più rilevanti e verificare che vengano utilizzate e possedute nel modo corretto.

- L’uso di autenticazione a più fattori, soluzioni di autenticazione continua, voce, video e crittografia del testo e comunicazione di emergenza interna crittografata.

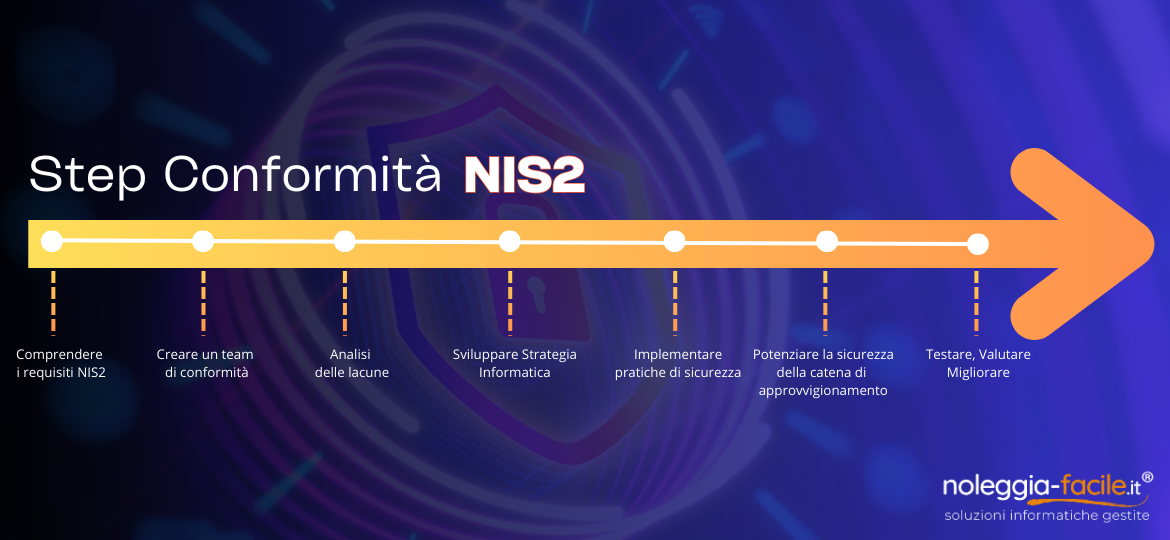

Come prepararsi alla direttiva NIS2

Prepararsi per la direttiva NIS2 va oltre il semplice rispetto di un obbligo normativo: rappresenta una strategia fondamentale per migliorare la resilienza operativa. Con l’avvicinarsi dell’implementazione, le organizzazioni devono agire in modo proattivo al fine di allineare i propri elementi e navigare con successo nel nuovo panorama normativo.

Il percorso verso la conformità NIS2 inizia con una visione strategica e si realizza attraverso azioni tattiche ben pianificate.

Step 1

Comprendere i requisiti NIS2: una comprensione approfondita dei requisiti sarà essenziale per pianificare una strategia di conformità efficace.

Step 2

Creare un team di conformità interfunzionale: costruire un team che coinvolga gli stakeholder delle diverse aree chiave dell’organizzazione. La conformità richiede un approccio integrato e multidisciplinare.

Step 3

Condurre un’analisi delle lacune: valutare la situazione attuale dell’organizzazione rispetto ai requisiti NIS2. Identificare le aree di vulnerabilità e non conformità è fondamentale.

Step 4

Sviluppare una strategia informatica completa e un framework di governance: la strategia dovrebbe allineare le pratiche di cybersecurity agli obiettivi aziendali, mentre il framework di governance deve definire ruoli chiari e procedure di escalation.

Step 5

Implementare robuste pratiche di gestione della sicurezza delle informazioni: potenziare le misure per garantire la sicurezza della trasmissione dei dati, la crittografia, il controllo degli accessi e le procedure di segnalazione degli incidenti, oltre a sviluppare strategie di risposta efficaci.

Step 6

Potenziare la sicurezza della catena di approvvigionamento: applicare rigorosi standard di sicurezza a partner e fornitori, con audit regolari e strategie di approvvigionamento e sviluppo IT sicure.

Step 7

Testare, valutare e migliorare: effettuare regolari test sui sistemi, valutare l’efficacia delle misure di sicurezza e adottare provvedimenti proattivi per il miglioramento continuo.

I rischi derivanti dalla non conformità alla Direttiva NIS2

Non aderire alla direttiva NIS2 espone le aziende a rischi significativi.

Minacce alla sicurezza informatica

La più evidente e immediata conseguenza della non osservanza della direttiva NIS2 è l’aumentata esposizione agli attacchi informatici. Le aziende che trascurano le precauzioni di sicurezza sono più suscettibili a intrusioni da parte di hacker, malware e altre minacce digitali. Ciò può portare a gravi conseguenze come la perdita di dati, interruzioni operative e potenzialmente la divulgazione di informazioni aziendali sensibili. Tali attacchi possono generare non solo danni finanziari, ma anche seri danni alla reputazione e all’immagine aziendale.

Implicazioni legali e finanziarie

NIS2 prevede serie conseguenze sia legali che finanziarie per le aziende in violazione. Le sanzioni possono includere multe fino a 10 milioni di euro o il 2% del fatturato annuo globale. Queste penalità possono avere un impatto devastante su aziende di qualsiasi dimensione, mettendo addirittura a rischio la loro sopravvivenza. Le piccole e medie imprese (PMI) potrebbero essere particolarmente vulnerabili agli effetti finanziari. Inoltre, le violazioni della Direttiva NIS2 possono portare a azioni legali, esponendo l’azienda a ulteriori costi legali e richieste di risarcimento danni.

Responsabilità del management

La direttiva NIS2 stabilisce che i dirigenti aziendali sono personalmente responsabili dell’adesione alla direttiva stessa. Ciò significa che i membri della dirigenza possono essere chiamati a rispondere personalmente in caso di violazione della NIS2. Questo comporta gravi conseguenze finanziarie individuali, come possibili multe e richieste di risarcimento danni.

Perdita di fiducia

Un altro rischio significativo associato alla mancata conformità alla direttiva NIS2 è la perdita di fiducia da parte di clienti, partner e investitori. In un contesto in cui le violazioni dei dati e gli attacchi informatici sono sempre più diffusi, la fiducia nell’abilità di un’azienda di proteggere le informazioni proprie e dei clienti è fondamentale. La mancanza di questa sicurezza può causare una significativa perdita di fiducia.

Gestione degli asset

La gestione degli asset si riferisce al processo di identificazione, tracciamento e gestione di tutti gli asset informatici all’interno di un’azienda. Gli asset possono includere hardware, software, dati, risorse di rete e altro ancora. Questo processo è cruciale per garantire che le risorse siano utilizzate in modo efficiente, che i rischi legati alla sicurezza siano mitigati e che siano adottate politiche di aggiornamento e manutenzione efficaci.

Segmentazione e protezione della rete

La segmentazione della rete implica la suddivisione della rete aziendale in segmenti o zone separate per limitare la diffusione di potenziali minacce informatiche. Ogni segmento può avere livelli diversi di accesso e controlli di sicurezza, in base alle esigenze dell’organizzazione. La protezione della rete riguarda l’implementazione di strumenti e procedure per prevenire, rilevare e rispondere alle minacce alla sicurezza della rete, come firewall, sistemi di rilevamento delle intrusioni e crittografia dei dati.

Gestione e monitoraggio dei log

I log sono registrazioni dettagliate delle attività che si verificano nei sistemi informatici e nelle reti. La gestione dei log coinvolge la raccolta, l’archiviazione e l’analisi per identificare eventuali anomalie, violazioni della sicurezza o comportamenti sospetti. Il monitoraggio dei log è un aspetto critico della sicurezza informatica poiché consente alle organizzazioni di rilevare e rispondere rapidamente alle minacce alla sicurezza e di conformarsi ai requisiti di conformità normativa.

Gestione del rischio

La gestione del rischio informatico è il processo di identificazione, valutazione e mitigazione dei rischi legati alla sicurezza delle informazioni e alla continuità operativa di un’organizzazione. Questo coinvolge l’identificazione delle potenziali minacce, la valutazione della loro probabilità di occorrenza e dell’impatto sulle operazioni aziendali e l’implementazione di misure per ridurre o trasferire il rischio a un livello accettabile. La gestione del rischio è una parte fondamentale della strategia di sicurezza informatica di un’azienda e richiede un approccio proattivo e continuo per proteggere gli asset critici e garantire la resilienza operativa.